今回は興味本位でShellBagsを解析してみたので、解析の過程で理解したShellBagsの構造(のごく一部)について紹介します。

ShellBagsについては日本語の情報がないのはもちろんですが、英語でも深掘りした情報が中々ないので想像以上にツラかった…。

ShellBagsとは

ShellBagsとは、Windowsのエクスプローラーで開いたフォルダに関する情報を保持しているデータです。ユーザーによるフォルダのアクセス履歴が分かるため、フォレンジックでよく利用されます。

ShellBagsは以下のレジストリに保存されています。

\Software\Microsoft\Windows\Shell\BagMRU \Software\Microsoft\Windows\Shell\Bags

USRCLASS.DAT

\Local Settings\Software\Microsoft\Windows\Shell\BagMRU \Local Settings\Software\Microsoft\Windows\Shell\Bags

実際にフォレンジック作業を行う際は、一般的なフォレンジックツールか、Eric Zimmerman's toolsのShellBags Explorerで解析するのが普通だと思います。

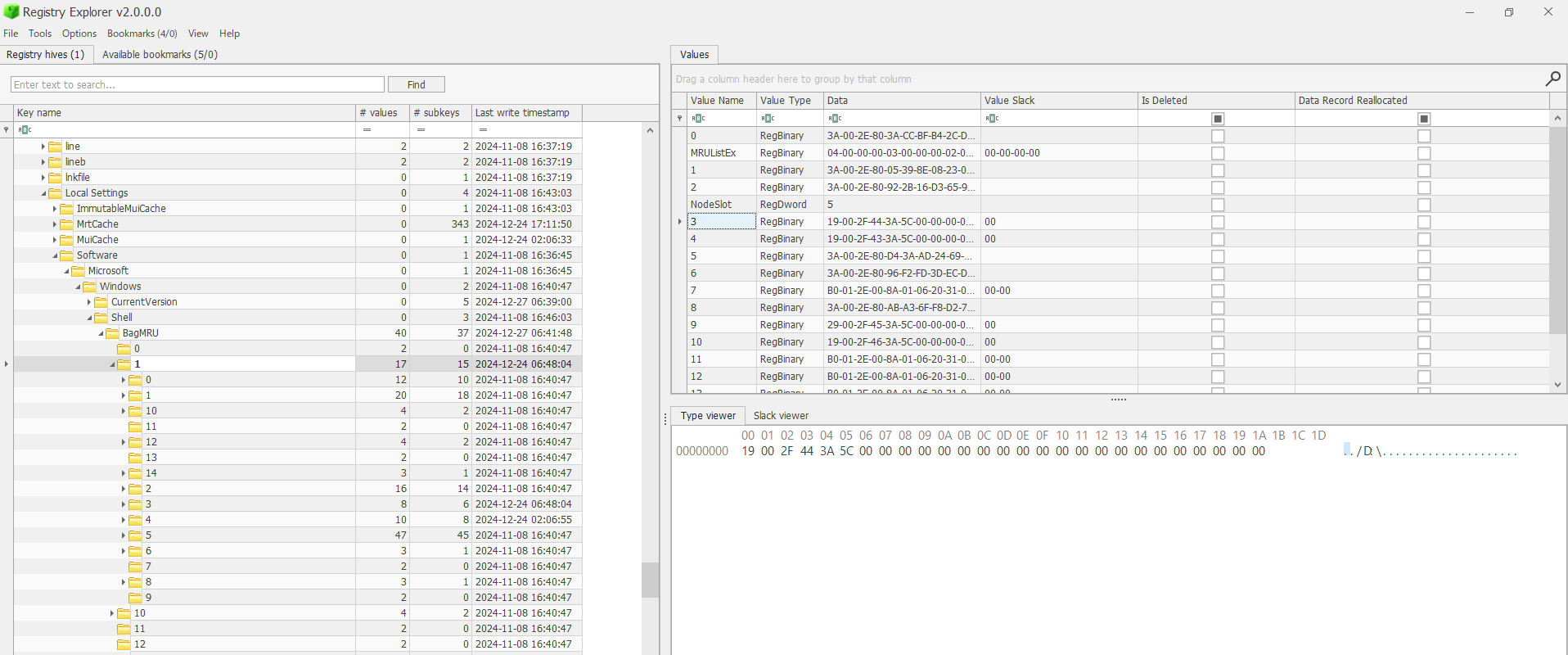

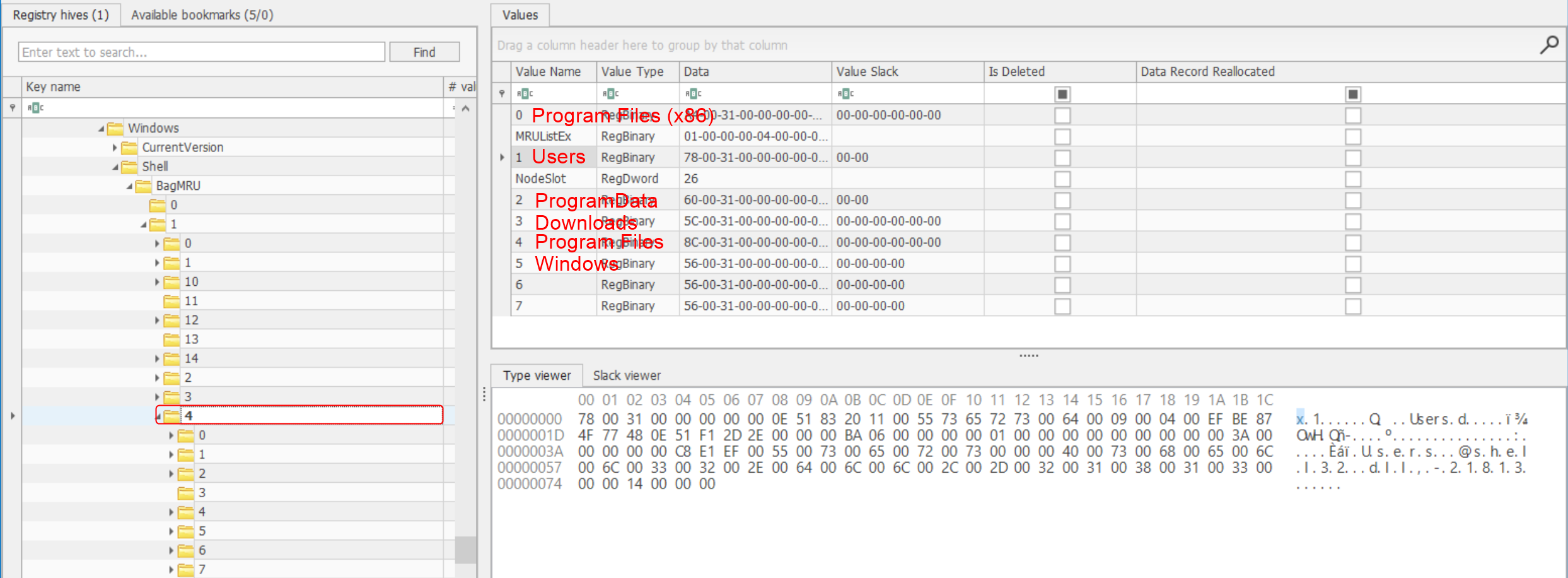

ちなみにShellBagsの中身はこんな感じ↓で、軽い気持ちで『パーサー作ってみるか~』と思った自分は後悔しました😇

とはいえ調べてみると面白かったので、ここからは調査して分かったことを紹介していきます。

ShellBagsの構造を調査

調査概要

今回はShellBagsのデータからフォルダパスを復元することを目的とします。

また、解析対象はUSRCLASS.DATの \Local Settings\Software\Microsoft\Windows\Shell\BagMRUに存在するPC(マイコンピュータ)内のドライブ配下に限定して調査を行いました。(全てを網羅するのはかなりの労力がかかりそうなので…)

ShellBagsの全体的な構造

BagMRU配下は実際のフォルダと同様の階層構造になっています。

ただし、キーは全て数字になっており、フォルダ名は親キーの対応する値の中に記録されています。

たとえば、自分の環境ではDesktop(PC\C:\Users\[ユーザープロファイル名]\Desktop)のキーは\BagMRU\1\4\1\0\1となっており、「Desktop」というフォルダ名は\BagMRU\1\4\1\0の値1の中に存在しています。(図の右側)

そのため、BagMRU配下を再帰的に探索すればフォルダパスを構築することができそうです。

が、バイナリデータの構成は全て同じというわけではないため、簡単にはいきません…。

ちなみに、各キーにはMRUListExという値があり、ここには最近使用されたフォルダ順が記録されています。詳細は下記の記事を参照ください。(今回の調査では関係ないので割愛)

次からは各キーのバイナリデータについて見ていきます。

BagMRU

まずはルートであるBagMRUキーです。

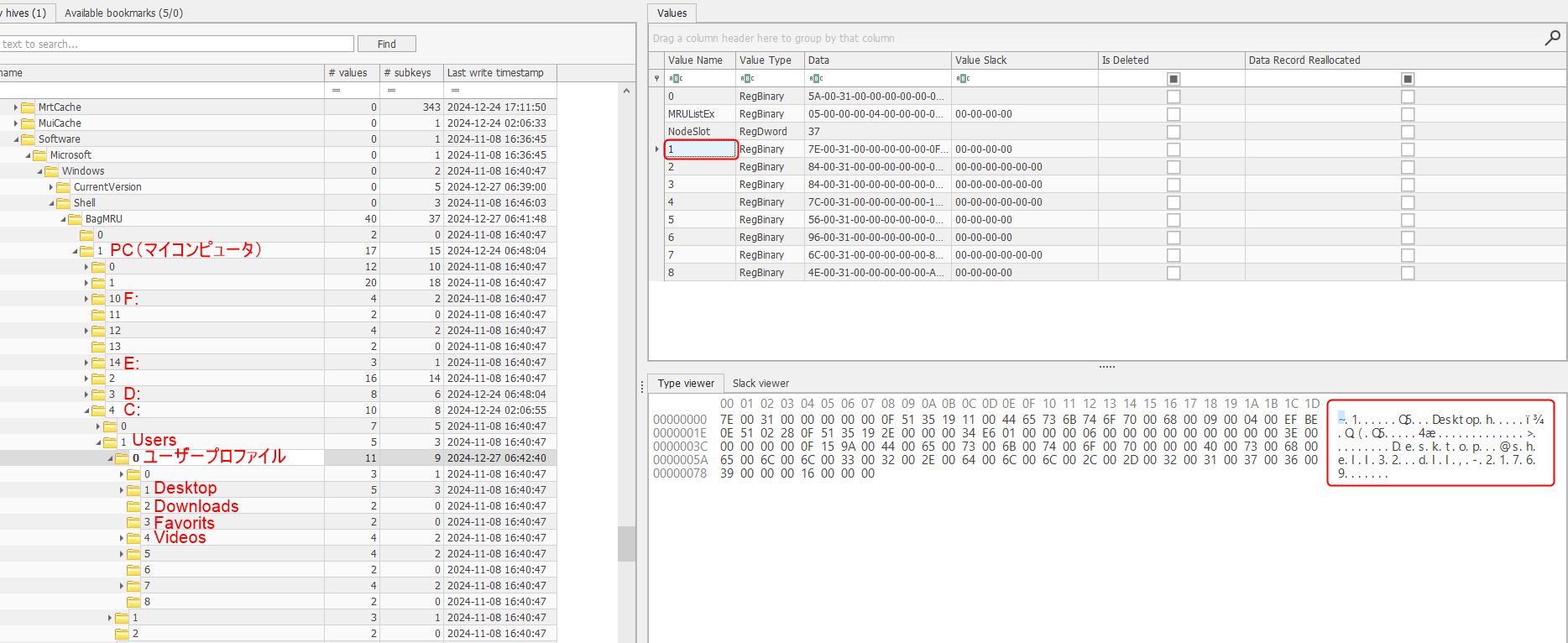

BagMRUキーの中に「PC」(マイコンピュータ)の情報が存在します。

PCの場合は0x3の値(ソートインデックス)が50になっているそうです(参考)。

自分の環境では値「1」が「PC」になっていました。

もしくはGUIDで識別することも可能で、「PC」のGUIDは{20d04fe0-3aea-1069-a2d8-08002b30309d}となっています(参考)。

GUIDはそのまま記載されているわけではなく、以下のような形式になっています。そのため変換して比較する必要があります。(めんどい…)

[0x4~0x7 little]-[0x8~0x9 little]-[0xA~0xB little]-[0xC~0xD big]-[0xE~0x13 big]

※little:リトルエンディアン、big:ビッグエンディアン

PC(マイコンピュータ)

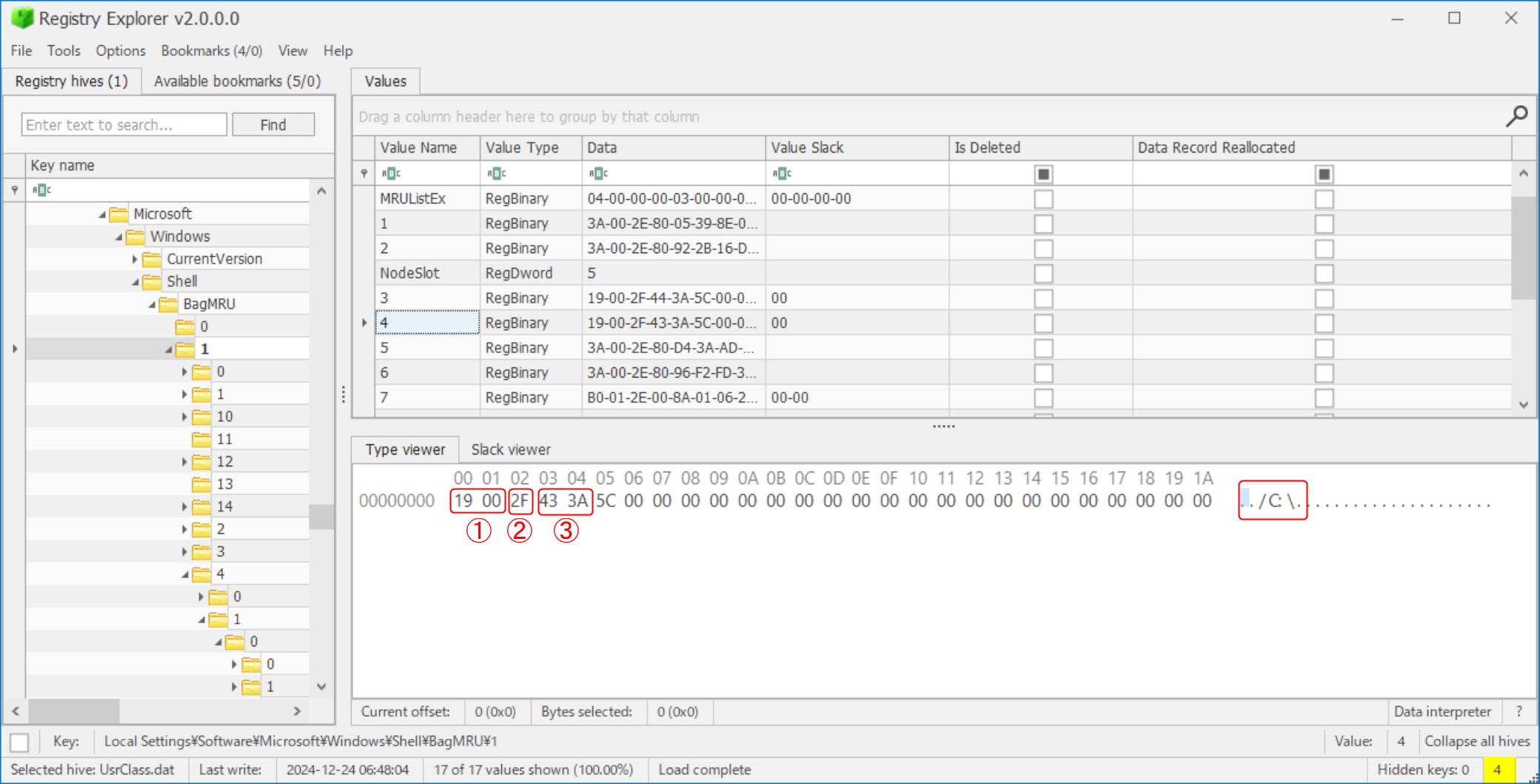

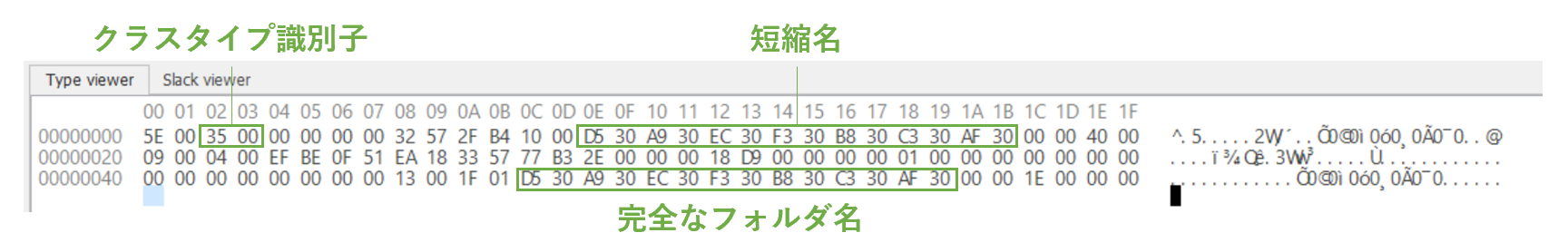

次にPCです。自分の環境だと\BagMRU\1キーを見ます。

この中にドライブレターの情報が存在しており、Cドライブは値「4」にありました。

ドライブレターの場合は0x2(クラスタイプ識別子)の値が2Fで、0x3~0x4にドライブ名が記載されています。(図の②③)

ただし、クラスタイプ識別子は2F以外の場合もあるそうです…(参考)

ちなみに、先頭2バイト(図の①)はバイナリデータのサイズを表します。(サイズに先頭2バイトは含めない?)

以降のキーも先頭3バイトはサイズとクラスタイプ識別子を表します。

Cドライブ

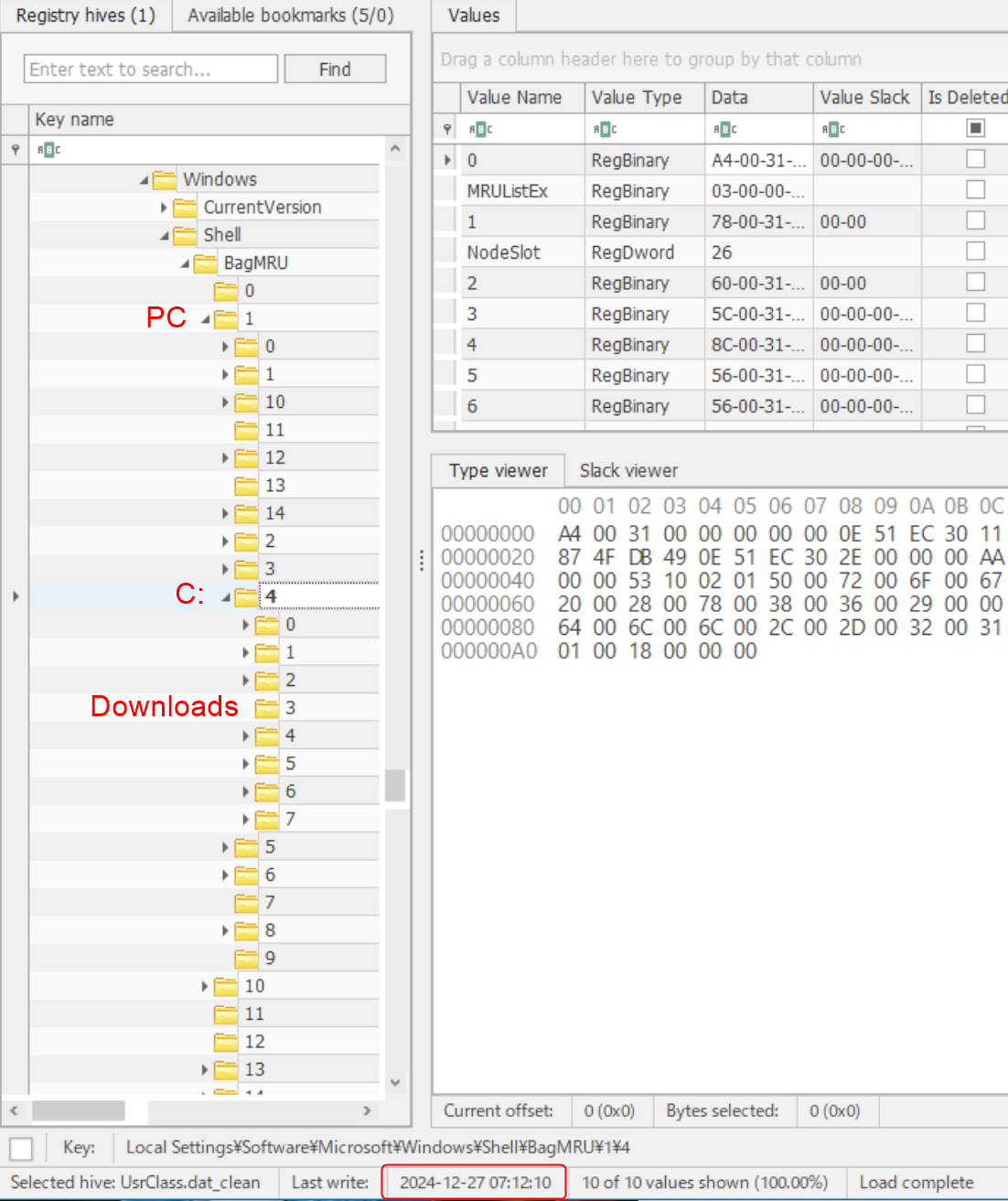

次にCドライブを見てみます。先ほどCドライブのキーは「4」であることが分かったので、\BagMRU\1\4を見ます。

\BagMRU\1\4の各値は下図のようになっており、Cドライブ直下のフォルダ情報を確認できます。

バイナリデータの構造

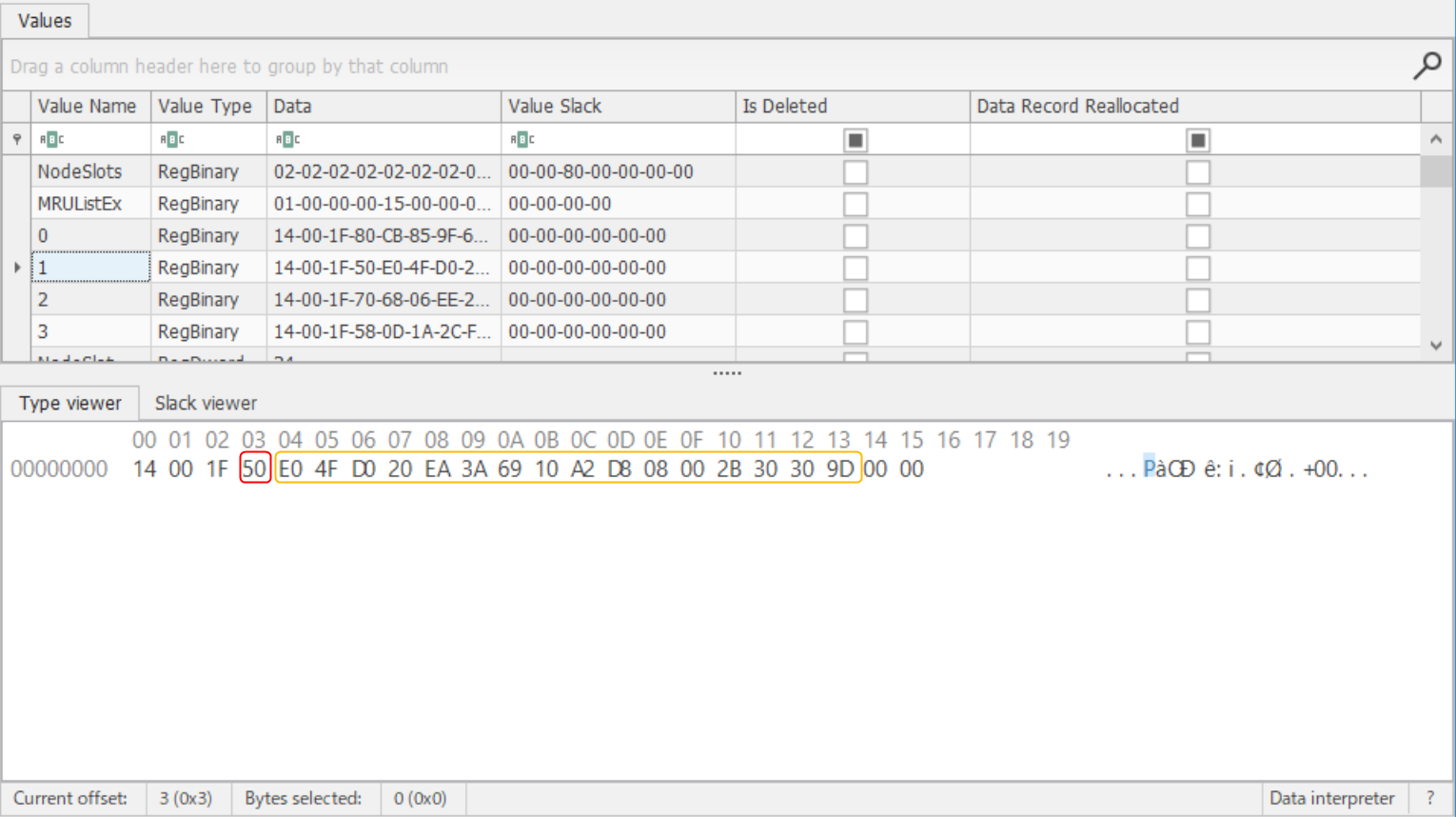

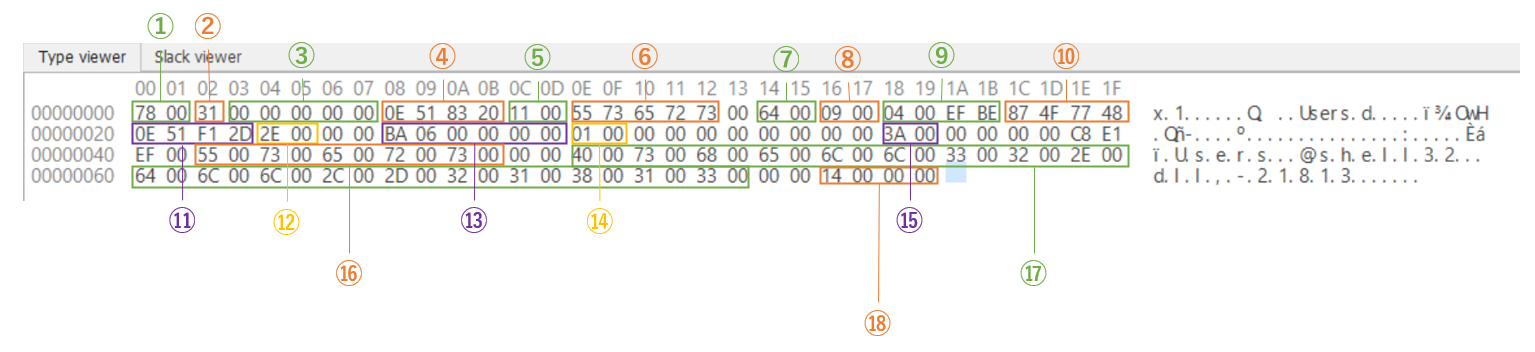

ここで例としてUsersフォルダ(上図の値「1」)のバイナリデータを詳しく見てみます。

Usersのバイナリデータは以下のような構造になっていました。

②クラスタイプ識別子(0x31=フォルダ)

③ファイルサイズ(フォルダは0?)

④最終更新日時

⑤ファイル属性(0x11=読み取り専用のディレクトリ)

⑥短縮名(フォルダ名が短い場合は⑯と同じ値になる)

⑦拡張ブロック(⑧以降)のサイズ

⑧拡張のバージョン

⑨拡張のシグネチャ(0xBEEF0004)

⑩作成日時

⑪最終アクセス日時

⑫OSバージョン(Win 8.1以降は0x002E?)

⑬MFTエントリ番号

⑭MFTシーケンス番号

⑮フォルダ名(⑯)以降のサイズ?

⑯フォルダ名

⑰ローカライズされた名前(@shell32.dll,-21813)

⑱拡張ブロック(⑦)のオフセット

Usersフォルダに限らず、ドライブレター以降の各フォルダは、ほぼ全て上図と同じ構造でした。

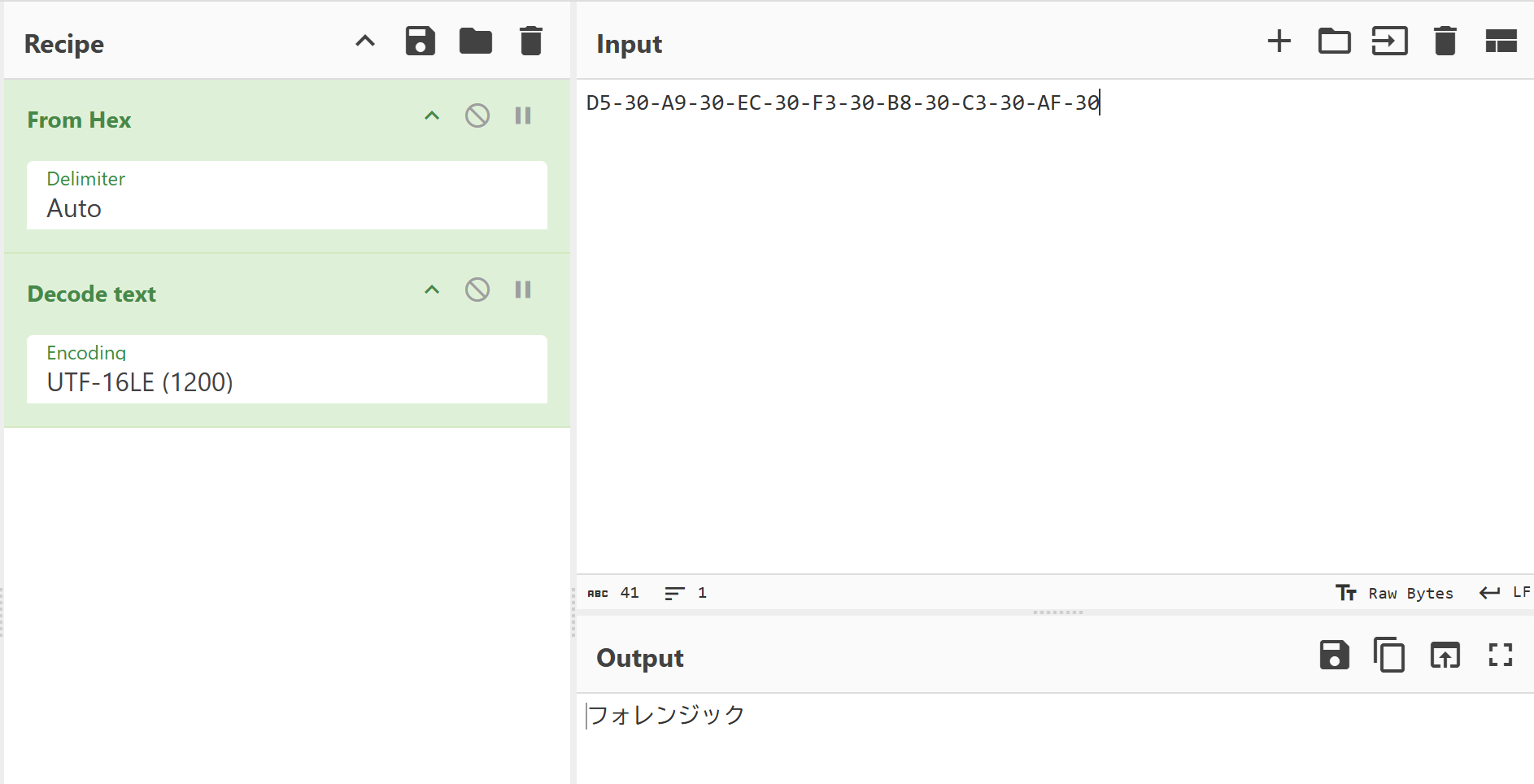

また、フォルダ名に日本語(マルチバイト?)が含まれる場合は、②クラスタイプ識別子が0x35で、⑥短縮名と⑯フォルダ名がUTF-16LEで表現されます。

日時データについて

バイナリデータには最終更新日時、作成日時、最終アクセス日時の3つの日時データが含まれています。

ただし、FAT32のタイムスタンプ形式になっており、ぱっと見ても分からない値になっています。

FAT32のタイムスタンプは4バイトで表現可能ですが、2秒単位でしか記録できない特徴があります。

具体的な計算方法はここでは割愛しますが、自分は以下のサイトが参考になりました。

たとえばPythonだと以下のようなコードで計算可能です。

import datetime fat32time = bytes.fromhex('0E518320') date_bytes = fat32time[:2] time_bytes = fat32time[2:] date = int.from_bytes(date_bytes, byteorder='little') time = int.from_bytes(time_bytes, byteorder='little') year = (date >> 9) + 1980 month = (date >> 5) & 0b1111 day = date & 0b11111 hour = time >> 11 minute = (time >> 5) & 0b111111 second = (time & 0b11111) * 2 converted_time = datetime.datetime(year, month, day, hour, minute, second, tzinfo=datetime.timezone.utc) print(converted_time.astimezone(datetime.timezone(datetime.timedelta(hours=9))))

上記のコードでは、16進数の「0E518320」という値を計算しており、最終的に「2020-08-14 13:04:06+09:00」が出力されます。

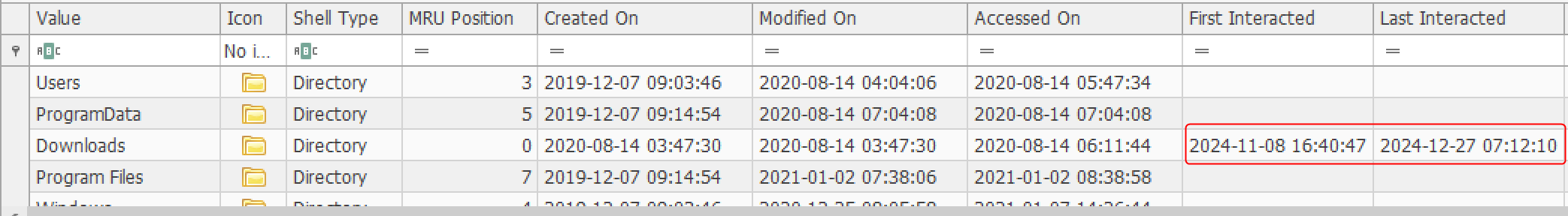

おまけ(First InteractedとLast Interactedについて)

ShellBags Explorerで解析した際、「First Interacted」と「Last Interacted」の日時が記録されていることがあります。

この日時をどこから取ってきているのか気になったので調べたところ、以下の日時を使用していることが分かりました。

- First Interacted:サブフォルダが存在しないフォルダの場合、そのフォルダ(キー)のLast writeを使用する。

- Last Interacted:MRUListExで最新のフォルダの場合、その親フォルダ(キー)のLast writeを使用する。

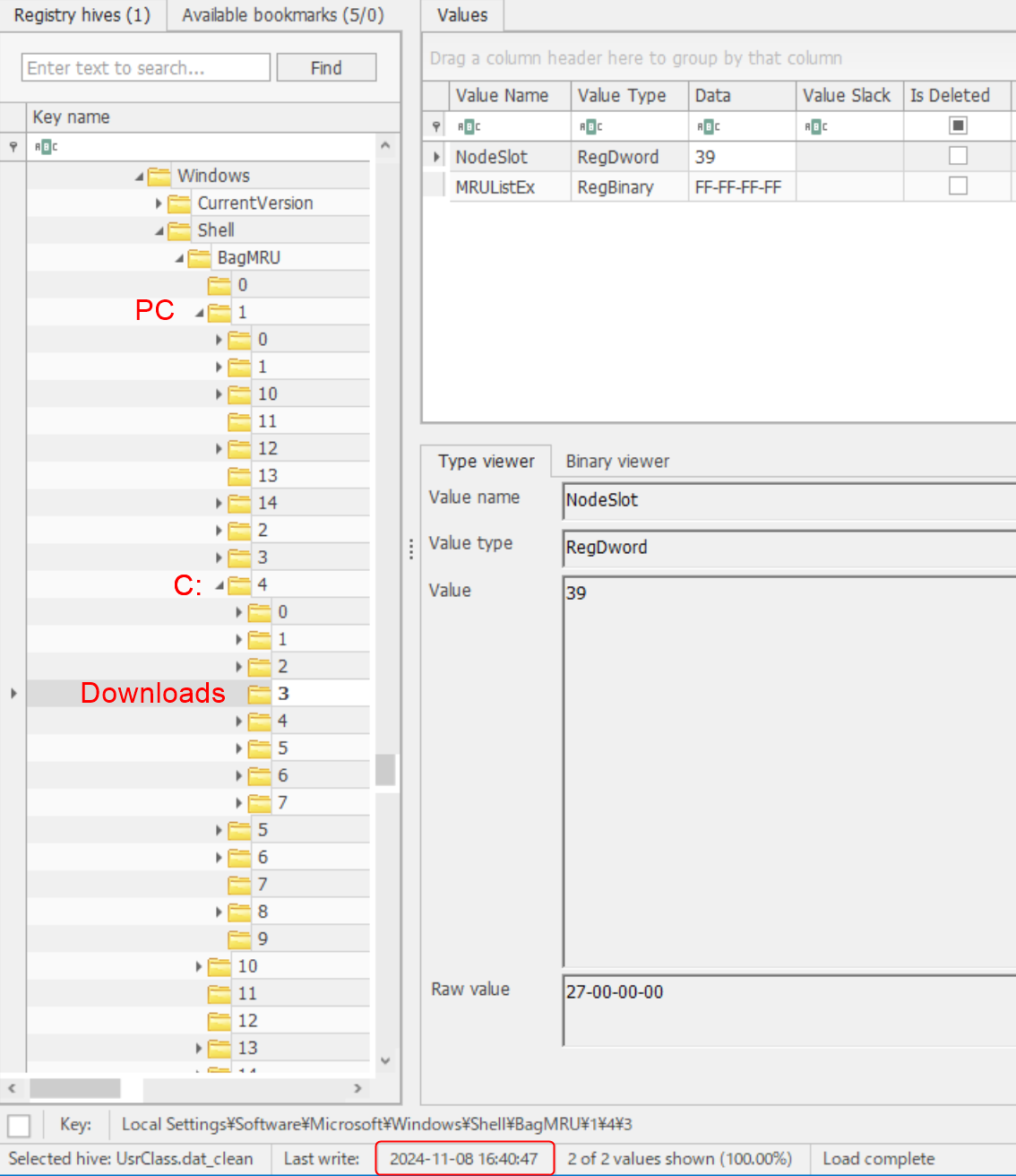

DownloadsのFirst InteractedとLast Interacted

この例のDownloadsフォルダの場合、Downloadsフォルダ(\BagMRU\1\4\3)のLast writeがFirst Interactedになり、Cドライブ(\BagMRU\1\4)のLast writeがLast Interactedになります。

パーサー(試作品)を開発してみた

ShellBagsの構造が分かったらあとはコードを書くだけ…ということでShellBagsからフォルダパスを復元するテストコードを書いてみました!

※全てのフォルダではなく、UsrClass.datの各ドライブ配下だけを解析します。

※OSなどの環境によっては動かない可能性が十分にあります。

ざっくりコード解説

- regipyを使ってレジストリを解析する。

- UsrClass.datを読み込ませるとBagMRUの情報を取得し、そこからPC(マイコンピュータ)のキーを探す。

- PCを見つけると、次に各ドライブのキーを探す。

- あとは各ドライブ配下のフォルダ(キー)を再帰的に解析し、フォルダパスを構築していくだけ。

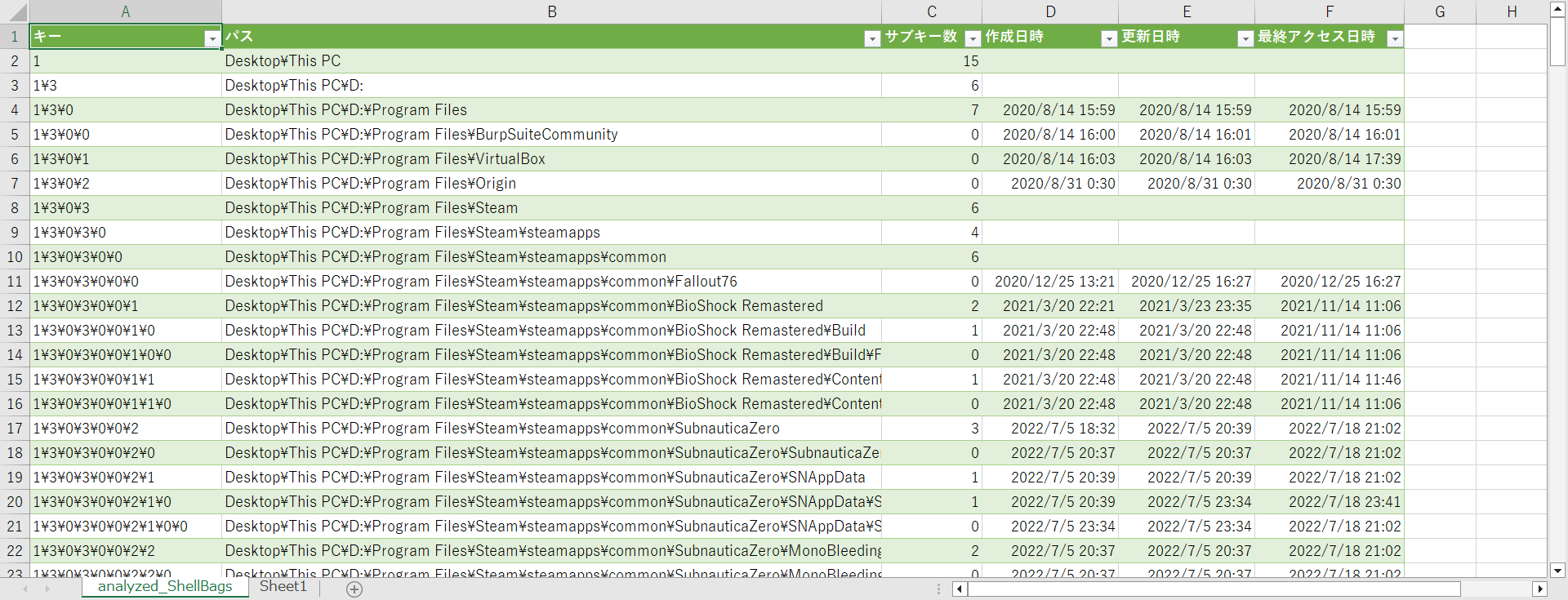

ShellBagsからは様々な情報を取得できるのですが、今回は最低限として、フォルダのフルパス、サブキー(サブフォルダ)数、作成日時、更新日時、最終アクセス日時(JST)だけ抽出してみました。

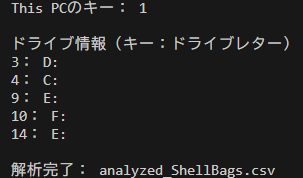

実行例

コードを実行して解析に成功すると、以下のようにPC(マイコンピュータ)のキーと、各ドライブのキーを出力します。

以下は生成されたCSVの例です。

とりあえず各ドライブ配下だけですが、フォルダパスと日時データを抽出することができました!

ドライブ以外のフォルダについても、構造を調べることで同様に解析できると思いますが、そこまでする理由もモチベーションもないので今回はここまでとしておきます…。

実際にフォレンジックする際はShellBags Explorerを使えば十分ですからね😂

まとめ

今回はShellBagsの構造を調べて、自力でフォルダパスを復元してみました!

最初はShellBagsのパーサーを開発してみようかな~と軽い気持ちで始めたのですが、レジストリのバイナリデータを見た瞬間に後悔しました😇

複雑かつ情報も少ないので、気軽に手を出していいものではなかったですね…

とはいえ学びは多かったので結果良かったです!